의사 결정에 앞서서 우리가 유념해야 될 원칙들이 어떤게 있을까요?

가장 중요한 임무는 더 좋은 효율과 더 적은 오버헤드와 함께 쿠버네티스를 서빙하는 것입니다.

EKS는 처음부터 Production 준비 서비스로 만들어졌습니다.

그래서 AWS는 다양한 산업군과 스타트업 그리고 대기업에 이르기 까지 여러 워크로드를 지원합니다.

앞서 #1번 포스팅에 다루었다시피, 쿠버네티스가 가능한 한 유연하게 동작하기 위해서 다른 AWS 서비스들과의 통합을 긴밀하게 이루고 있습니다.

또한, 오픈 소스 프로젝트에 참여합니다.

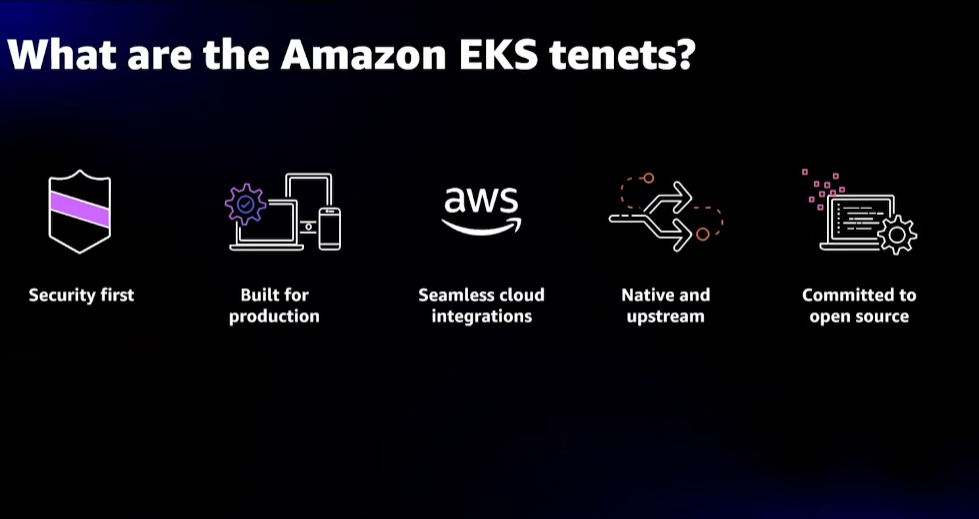

앞서 말씀드린 내용들로 파생된 상기의 다섯 가지 이미지의 내용들이 오늘의 주제입니다.

보안, 신뢰성, 효율성, 클러스터 작업, 편의성입니다.

1. 보안

보안은 EKS의 제일 먼저 꼽히는 특징입니다.

그렇다면, 클러스터를 보호하려면 어떻게 해야 될까요?

위의 그림을 보시면 주황색과 파란색으로 구분된 내용을 확인하실 수 있습니다.

EKS쪽으로 갈수록 모든 것이 주황색으로 보이는데 해당 내용은 EKS가 책임을 갖는다는 내용이 되겠습니다.

컨트롤 플레인은 EKS 소유 계정상에서 동작하고,

사용자는 API 서버의 보안과 스케줄러, 컨트롤러 매니저, 클러스터 상에서 동작하는 etcd 인스턴스에 대한 책임을 지게 됩니다.

Fargate로 넘어가면 더 많은 EKS 책임이 있다는 것을 확인할 수 있고,

워커 노드의 운영 체계인 kubelet 역시 EKS가 책임을 갖게 됩니다.

파란쪽의 내용은 고객 책임인 영역인데 워커노드, 정책, 클러스터 구성과 애플리케이션 배포와 같은 내용들을 담습니다.

중요한 클러스터 데이터를 어떻게 보호할까요?

컨트롤 플레인단에서 내용을 보자면 업스트림에 보안 문제가 있을 경우,

AWS는 이런 문제에 대한 고시 의무와 문제점 개선에 대한 의무가 있습니다.

만약 문제가 생긴다면, 공개적으로 내용이 공개되기 이전에 클러스터가 패치될 것입니다.

해당 내용은 EKS를 사용하는 주된 장점 중에 하나입니다.

클러스터 내부에서 동작하고 있는 데이터 쪽에서 얘기를 해보자면,

중요한 클러스터 데이터를 보호하기 위해서 Kubernetes Secret과 같은 것들을 사용합니다.

먼저 데이터 보호하기 위한 권장사항으로 secret을 AWS KMS를 활용하여 암호화하는 것입니다.

EKS는 항상 etcd 볼륨을 동작시켜 데이터를 암호화하고 저장합니다.

또 다른 하나의 기능은, 클러스터 외부에서 관리형 Secrets Manager Service를 통해서 secrets를 저장하는 기능입니다.

Secrets CSI드라이버를 통해서 Secrets를 검색할 수 있습니다.

Secrets Manager를 사용할때의 장점 중의 하나는 IAM 정책을 통해서 클러스터 내부에서 특정 애플리케이션이 특정 secrets에 접근할 수 있는지를 제한할 수 있다는 점입니다.

마지막으로 이 기능은 비교적 제일 최신에 배포된 기능입니다.

TLS 인증서를 생성하고 TLS상에서의 암호화와 안전한 인증을 제공하기 위해서 AWS Cert Manager Private CA를 위한 Cert manager plugin의 사용이 가능해졌다는 점입니다.

'IT > AWS' 카테고리의 다른 글

| Amazon Inspector란 (0) | 2023.02.01 |

|---|---|

| EKS란 #3 Deep Dive on to EKS - 보안편 (0) | 2023.01.30 |

| EKS란 #1 Deep Dive on to EKS (2) | 2023.01.27 |

| Amazon EKS 클러스터 보안 #1 (0) | 2023.01.19 |

| 서버리스 애플리케이션을 위한 CI/CD 워크플로우 만들기 #5 (0) | 2023.01.17 |